Ping32

Leak Tracking

Leak Tracking

Le moteur Leak Tracking effectue une analyse complète de l'activité utilisateur pour évaluer le risque de sécurité, révéler les comportements potentiels d'exfiltration de données, et hiérarchiser les incidents dans les environnements d'entreprise à grande échelle.

Prévenir la fuite de données sur tous les vecteurs

Navigateur

Contrôler les fichiers transmis via les navigateurs web pour empêcher la divulgation involontaire ou malveillante d'informations confidentielles.

Messagerie instantanée

Surveiller les plateformes de messagerie et les pièces jointes pour réduire le risque de fuite de documents via les canaux de chat.

Stockage web (Netdisk)

Empêcher les téléchargements non autorisés entre les clients netdisk et les serveurs pour protéger les données stockées contre l'exfiltration.

E-mail

Surveiller les e-mails sortants et les pièces jointes pour garantir une communication sécurisée et conforme aux politiques.

Médias amovibles

Gérer les autorisations de lecture/écriture pour les appareils USB afin de contrôler les transferts de données vers les médias amovibles.

Appareils externes

Restreindre l'utilisation des périphériques externes (par exemple, téléphones mobiles, Bluetooth) pour réduire les vecteurs d'exfiltration.

Photographie et captures d'écran

Appliquer le filigrane d'écran et les contrôles de capture d'écran pour dissuader l'exfiltration photographique et permettre le traçage des sources.

Impression

Appliquer des politiques d'autorisation d'imprimante pour empêcher la distribution non autorisée de matériaux imprimés.

Sécurité et contrôle du transfert de fichiers

Mettre en œuvre des contrôles stratégiques sur l'utilisation non autorisée et la transmission de données sensibles. Réglementer efficacement les flux de documents pour réduire la fuite intentionnelle ou accidentelle de données.

Audit du cycle de vie des documents

Auditer les opérations utilisateur sur l'ensemble du cycle de vie des fichiers — de la création et de la modification à la suppression — sur les serveurs, les disques et le stockage réseau.

Surveillance des fichiers sortants

Surveiller les fichiers transmis via plusieurs canaux et identifier les comportements indiquant une fuite potentielle.

Audit des médias amovibles

Générer des enregistrements d'audit détaillés lorsque les appareils USB sont connectés ou que les fichiers sont transférés via des médias amovibles.

Traçage des flux de documents

Tracer le flux de documents, l'historique des révisions et les utilisateurs impliqués pour assurer une traçabilité de bout en bout.

Alertes d'exfiltration

Signaler automatiquement les modèles de transfert anormaux, tels que l'activité en vrac inhabituelle ou à haute fréquence.

Analyse de contenu sensible

Détecte le contenu sensible dans les fichiers sortants et enregistre les preuves avec notation des risques.

Recherche agrégée

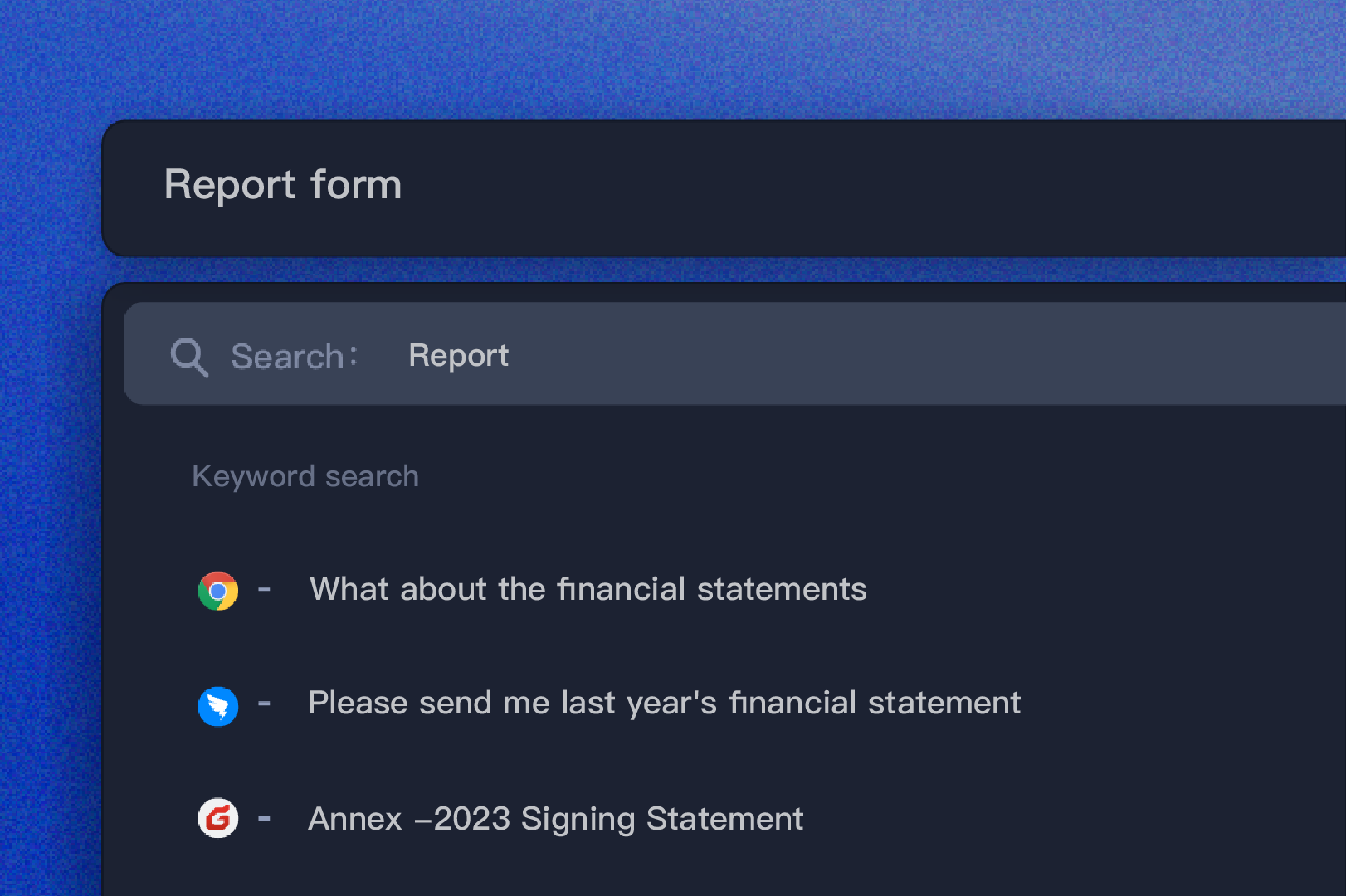

Localisation rapide des incidents

Localiser rapidement les anomalies de sécurité dans des centaines de millions d'enregistrements reste un défi important.

Ping32 fournit une expérience de recherche rationalisée, haute performance avec agrégation, visualisation en temps réel, permettant un triage d'incident rapide et une analyse de cause racine.

En savoir plus

Moteur de recherche distribué

Architecture distribuée haute performance fournit une excellente évolutivité horizontale et débit.

Recherche inter-scénario

Corréler les enregistrements entre plusieurs types d'activités avec présentation synchronisée.

Réponse en millisecondes

Conçu pour gérer des archives pétaoctets tout en maintenant une latence de requête en millisecondes.

Sensibilité aux incidents et analyse

Analyses multi-dimensionnelles et tableaux de bord visuels identifient et préviennent la fuite de données dans les scénarios. La plateforme génère automatiquement des incidents, préserve les preuves, déclenche des alertes en temps réel et prend en charge les workflows médico-légaux.

Exemples d'analyse de contenu sensible

Anna a transmis purchase_contract.docx qui contient le mot-clé Contract No.

Michelle a envoyé list2023.xlsx qui inclut un numéro de téléphone 188****4876

Suivi de l'exfiltration

Vue agrégée des volumes de transfert de fichiers sortants et des tendances.

Ajouter

Opération Document

Source

…

…

…

…

Classement comportemental

Tina

R&D

26

+36%

Decters

Finance

14

+52%

Laura

Marketing

8

+18%

Commencez avec Ping32 aujourd'hui

Ping32 Leak Tracking prend en charge les organisations allant des startups aux entreprises du Fortune 500 dans diverses industries. Contactez-nous ou soumettez vos exigences pour commencer l'évaluation et le déploiement.

Contact

Contact