在过去较长一段时间里,企业谈到数据泄露,关注点往往集中在网络攻击、恶意软件、外部入侵等“技术性威胁”。但随着终端数量持续增长、办公方式不断演变,越来越多的数据泄露并非来自“攻击”,而是发生在日常、合法且默认被允许的业务行为中——数据不是被“窃取”,而是在正常使用、复制、传递的过程中逐步脱离了企业原有的管理边界。

对中小企业而言,这种趋势尤为明显:一方面,云化办公、远程协作、跨部门共享成为常态,员工在终端上可接触的数据范围持续扩大;另一方面,终端管理与数据防护能力往往跟不上业务扩张,导致大量数据流动缺乏可视性与审计能力。结果是,即便企业知道“数据很重要”,也很难准确判断风险究竟出现在哪些环节、哪些路径。

打印行为正是在这样的背景下暴露出其特殊性。相比文件外发、网页上传等数字化路径,打印通常不会触发传统意义上的“外部传输告警”。一旦文件被打印为纸质材料,数据便从可记录、可追溯的电子形态,转变为更难管理的物理形态。即便后续发生泄露,企业往往也难以还原打印过程,更难界定责任边界。

因此,当数据防泄漏(Data Loss Prevention,DLP)逐渐从“防攻击”走向“管行为”,打印管控正在成为必须被重新审视的一项关键议题。

风险来源:打印相关的数据泄露从何而来

从表面看,打印是一种传统、稳定且成熟的办公行为,很少被视为安全风险。但在终端管理与安全审计实践中,打印相关的数据外流往往具备三个典型特征:发生频率高、行为隐蔽性强、事后追溯难度大。其风险通常来自多因素叠加:

首先,办公终端通常默认允许连接本地或网络打印设备,打印操作也往往不需要额外审批或系统校验;其次,打印文件可能来自多个业务系统或本地目录,而纸质文件一旦生成,其流向几乎完全依赖人工管理,缺乏可追踪机制;此外,打印行为常常未被纳入统一的数据防泄漏策略,导致其在整体安全体系中形成盲区。

在真实场景中,员工打印合同、客户清单或技术文档,往往是再正常不过的工作行为。但如果缺乏必要的限制与审计,这些操作本身就可能构成“数据外发风险”。尤其在外包协作、临时项目、人员流动频繁的组织环境中,打印带来的潜在风险更容易被放大。

更复杂的是,部分企业在文件外发、网页上传、USB 外设等环节已经建立较完善的管控机制,但打印仍作为“例外”长期存在。策略割裂会导致不同数据路径的保护强度不一致,进而提升整体治理的复杂度与管理成本。

现实困境:为什么“知道重要,但难以真正落地”

多数企业并非意识不到打印的风险,真正困难在于:打印管控常被认为“重要但难做”,因此容易停留在制度约束或口头提醒层面,缺乏可执行、可持续的系统能力。落地难主要体现在:

-

需求差异大:不同岗位对打印依赖程度差异明显,统一限制难以适配。

-

传统方案偏设备视角:只能看到打印机状态或任务,不容易管理“数据如何流动”。

-

简单禁止不可行:一刀切会影响业务连续性与办公效率。

-

难以关联到人、终端与文件:缺乏“谁在什么终端打印了什么”的关联能力,审计与追责困难。

-

证据链不足:事后缺少完整留痕,难以支撑合规审计或风险复盘。

-

工具割裂:打印、USB、文件外发等常由不同系统分别管理,难形成统一策略与协同联动。

于是企业容易陷入两难:不管控会积累合规与泄露风险;强管控又可能影响效率与体验。最终打印落入“灰色地带”——既无明确规则,也缺乏技术支撑,长期成为数据安全体系中的薄弱环节。

Ping32 方法:在终端管理体系中实现可执行的打印管控

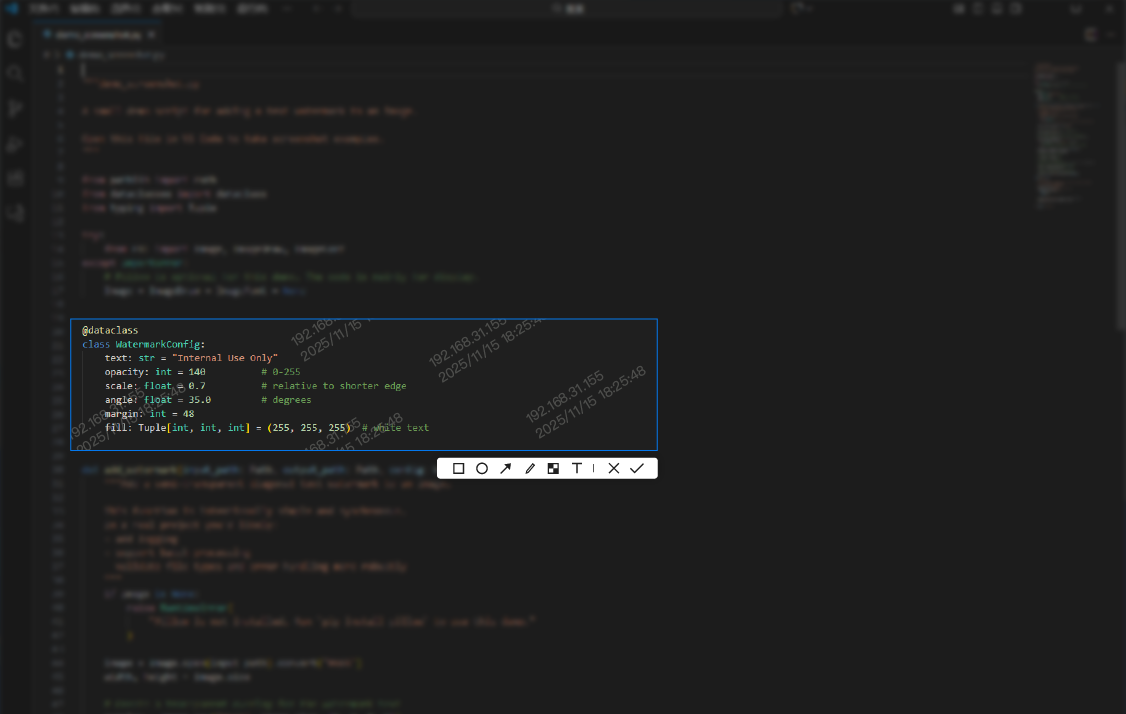

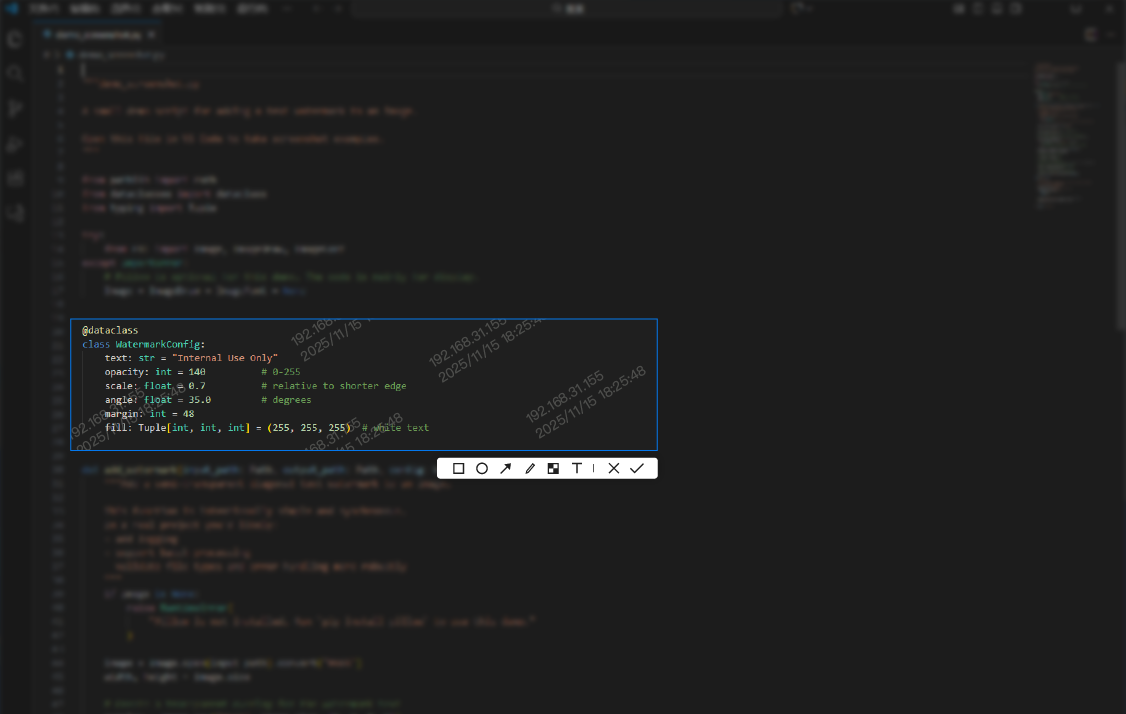

Ping32 对打印管控的定位,并非把它当作孤立的功能模块,而是将其视为终端管理与数据防泄漏(DLP)体系的自然组成部分。核心思路不是“限制打印”,而是让打印行为重新回到可视、可控、可审计的治理范围内。

在 Ping32 的终端管理框架中,打印被视作一种特殊的“文件外发”方式。无论本地打印机还是网络打印设备,系统都可以在终端侧识别打印动作,并将其与用户、终端、文件来源与文件属性建立关联——这也是后续所有审计与策略执行的基础。

通过统一的策略引擎,企业可以按角色、部门、终端设置差异化规则。例如:普通文档允许自由打印;对包含敏感关键词、来自特定目录或特定业务系统的文件,则触发审批、提醒或阻断。策略由规则自动执行,减少人工判断与管理负担。

同时,Ping32 也不要求企业一开始就建立复杂策略。系统支持先启用打印审计留痕,在不改变员工习惯的前提下持续记录打印行为。管理者可基于真实数据,逐步识别:哪些文件被频繁打印、哪些岗位更容易打印敏感内容,从而为后续策略优化提供客观依据。

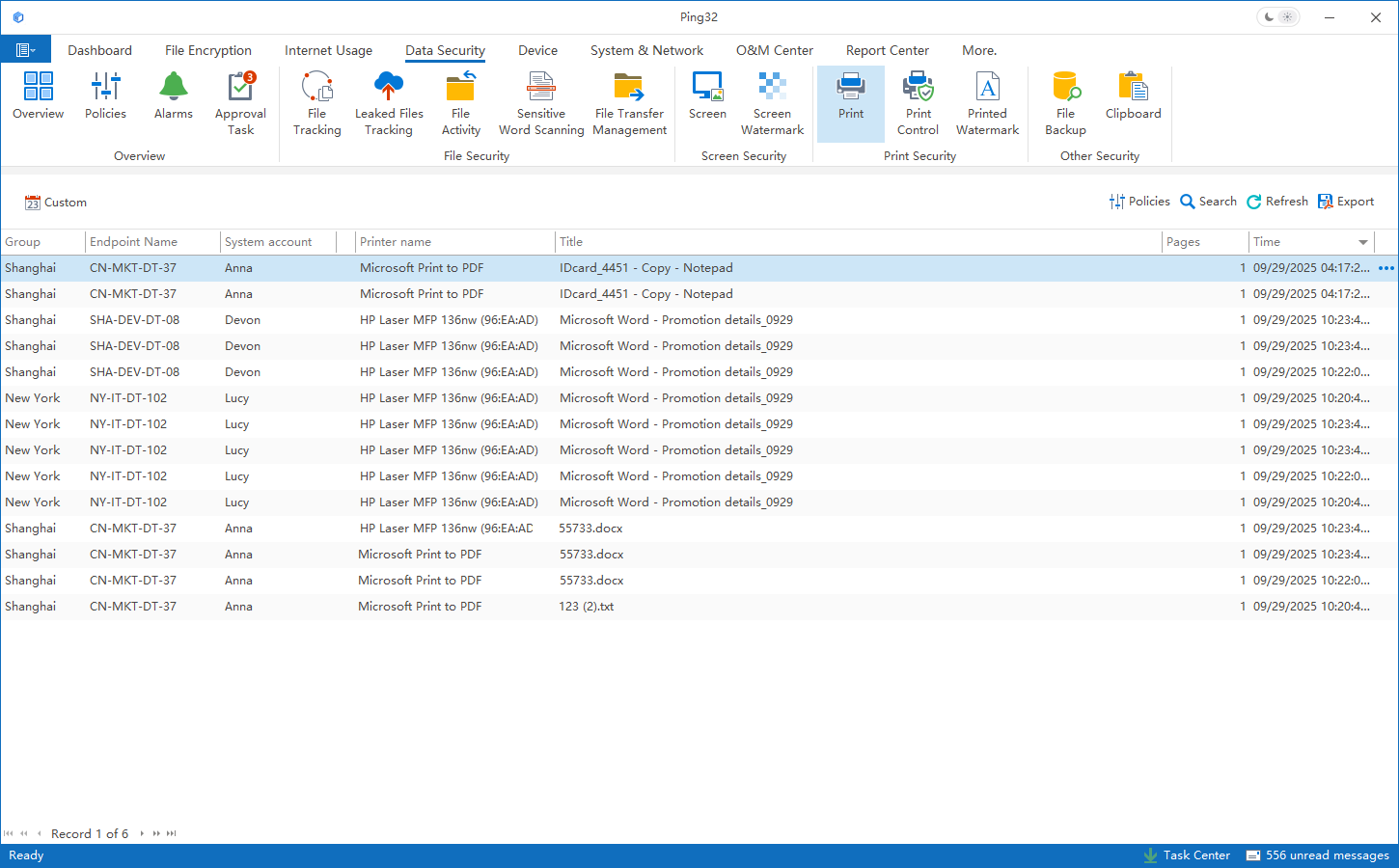

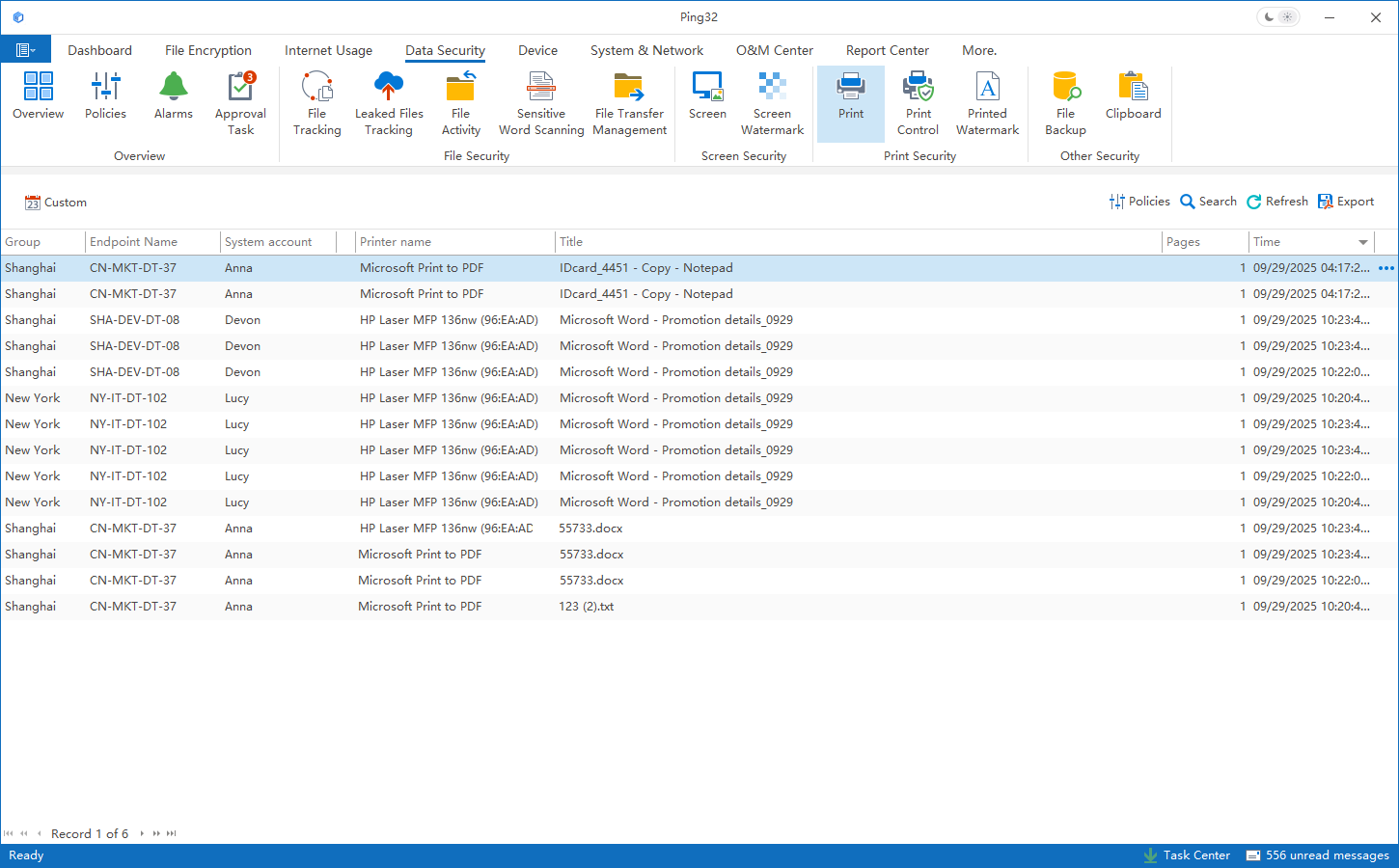

打印审计留痕:为管理与合规提供基础事实

在打印治理的早期阶段,先留痕、再优化往往比“直接限制”更现实。持续、稳定的打印审计,能让企业建立起对实际使用情况的认知,而不是依赖假设或个别案例。

Ping32 的打印审计机制关注的是“行为”而不是单纯的设备日志:它能够将打印行为与用户身份、终端资产、文件属性进行关联,为分析提供多维数据基础。这些数据既能用于内部管理,也能在合规审计、客户评估或安全复盘中作为客观证据。

更重要的是,审计留痕的价值不在于“监控个人”,而在于让企业看清数据在终端侧的真实流动路径。通过打印频率、文件类型、部门分布等维度的分析,管理者可以更准确识别高风险场景,并制定更贴合业务的治理策略。

策略管控:在不破坏效率的前提下约束高风险行为

当企业积累到足够的审计数据后,打印管控就可以逐步进入“策略执行”阶段。Ping32 支持基于规则的策略配置,让企业在安全与效率之间做更精细的平衡。

策略不止“允许/禁止”两种选择,还可以结合提醒、审批、确认、留痕等方式进行柔性治理。例如:在打印敏感文件前向用户提示风险,必要时要求额外确认或审批。这样既能提升员工安全意识,也避免一味强制带来的反弹与低效。

同时,打印策略可与其他终端行为策略保持一致:当某类文件已被限制 USB 导出或网页上传时,其打印策略也能保持同级约束,避免不同数据路径出现“强弱不一”的管理冲突。

渐进式落地路径:让打印管控成为可持续能力

结合中小企业的现实情况,打印管控更适合循序渐进,而不是一次性上复杂规则。一个更稳妥的落地方式通常是:

-

先启用审计留痕:建立可视性,掌握打印分布与真实使用情况。

-

再基于数据识别风险:定位高频打印与高敏感内容场景,明确治理重点。

-

从关键点切入策略控制:优先覆盖关键岗位、关键文件类型,引入提醒/审批/记录机制。

-

逐步优化规则与体验:减少对正常业务的干扰,形成稳定可持续的治理能力。

-

统一纳入终端治理体系:与文件外发、网页上传、USB 等策略协同,做到行为统一治理。

通过渐进式推进,打印管控不再是“额外负担”,而会成为终端管理体系自然演进的一部分,在保障业务连续性的同时持续增强数据安全能力。

总结:打印管控是数据防泄漏体系中不可缺失的一环

在数据防泄漏(DLP)不断走向精细化治理的过程中,打印管控的重要性正在被重新认识。它的目标不是消除打印,而是让打印回到可管理、可审计的范围内。

Ping32 提供的也不是单一的“打印控制”,而是一种将打印纳入终端管理与 DLP 整体框架的实践路径:通过审计留痕、策略管控与渐进式落地,企业能够在不显著增加复杂度的前提下,持续提升对数据流动的掌控力。

FAQ(常见问题)

-

打印管控是否必须部署独立的打印服务器?

不一定。终端侧管控可在不改变现有打印架构的前提下,实现行为识别与审计留痕。

-

打印审计留痕会记录具体打印内容吗?

系统主要记录与打印行为相关的信息(用户、时间、终端、文件来源/属性等)。是否记录内容及记录方式,可按企业策略配置。

-

是否可以只做审计,不做打印限制?

可以。审计与管控策略相互独立,企业可按不同阶段逐步启用。

-

打印管控会影响员工正常办公效率吗?

合理设计策略后,绝大多数日常打印不会受影响,重点约束高风险场景。

-

打印管控能否与文件外发、网页上传等行为统一管理?

可以。打印可纳入统一的终端管理与数据防泄漏(DLP)策略体系,支持协同治理与统一留痕。

在线咨询

在线咨询

400-098-7607

400-098-7607 在线咨询

在线咨询 申请试用

申请试用

关于安在

关于安在

新闻动态

新闻动态

品牌标志

品牌标志

联系我们

联系我们

工作机会

工作机会

12 min

12 min