在数字化转型与混合办公模式深度融合的背景下,企业数据的生命周期形态正经历结构性重塑。传统以数据中心为核心的集中存储模式,正在演变为以员工终端为触点的分布式使用模式:业务数据不再仅仅沉淀于受控的业务系统或文件服务器中,而是大量分散在各类终端设备上,并在日常协作中被频繁编辑、流转与外发。

这种“去中心化”的数据使用方式在释放生产力的同时,也显著拉长了数据泄露的风险战线。当敏感数据脱离了传统的物理与逻辑边界,其外发行为往往交织在合规的业务流程之中,呈现出高度的隐蔽性与随机性:一次临时对接、一次紧急交付、一次跨部门协作,都可能成为数据失控的起点。

据行业安全报告的普遍结论显示,当前企业面临的数据资产流失风险,正在从外部渗透攻击逐步转向内部人员的非受控操作。无论是通过即时通讯(IM)工具的非正式传输、Web 平台的非授权上传,还是利用移动存储介质(USB)的物理拷贝,亦或是打印、截屏等物理/模拟输出,这些行为在缺乏有效审计与控制的情况下,都极易演变为实质性的泄密事件。

对于资源受限的中小企业而言,构建全栈式安全体系的成本极高。仅依赖“事前”的制度约束或“事后”的日志审计,已无法应对瞬息万变的终端泄密场景。企业亟需一种能够实时介入、精准识别并动态干预的“事中控制”能力——即在文件外发动作发生的“毫秒级”瞬间,实施基于策略的自动化防御,实现可控、可审计、可止损。

数据泄露风险的“第一现场”

在真实业务中,“外发”并不等同于“违规”。恰恰相反,外发往往是业务推进的常态动作:资料对接、供应商协同、客户交付、远程评审、紧急报表提交……这些环节决定了终端天然是数据外流的第一出口,也成为最难治理、最容易被忽视的风险现场。

终端外发风险主要呈现三个典型特征:

1)路径多、入口散,难以穷举

外发不只发生在邮件中。IM、浏览器上传、网盘同步、USB 拷贝、打印输出、截屏粘贴、远程桌面文件映射等,都可能承载同一份敏感文件的离开路径。任何单点控制都可能留下盲区。

2)行为强业务属性,容易“夹带合规外衣”

很多泄露并非恶意攻击,而是发生在看似合理的业务流程里:员工为了赶进度私发资料、为方便协作上传个人网盘、用截图代替文档审批……流程越紧、协作越频繁,越容易出现“以效率之名”绕过规范的行为。

3)一旦发生即难止损,追溯成本高

终端外发通常具有即时性:文件传出去的那一刻,企业就失去了对其复制、转发、二次扩散的控制权。即使事后定位到责任人,也往往已无法阻断传播链条,只剩合规风险与处置成本。

因此,终端外发治理的关键不在于“禁止外发”,而在于:对外发动作做到实时识别、按场景分级处置、可追溯可审计,并在必要时毫秒级止损。

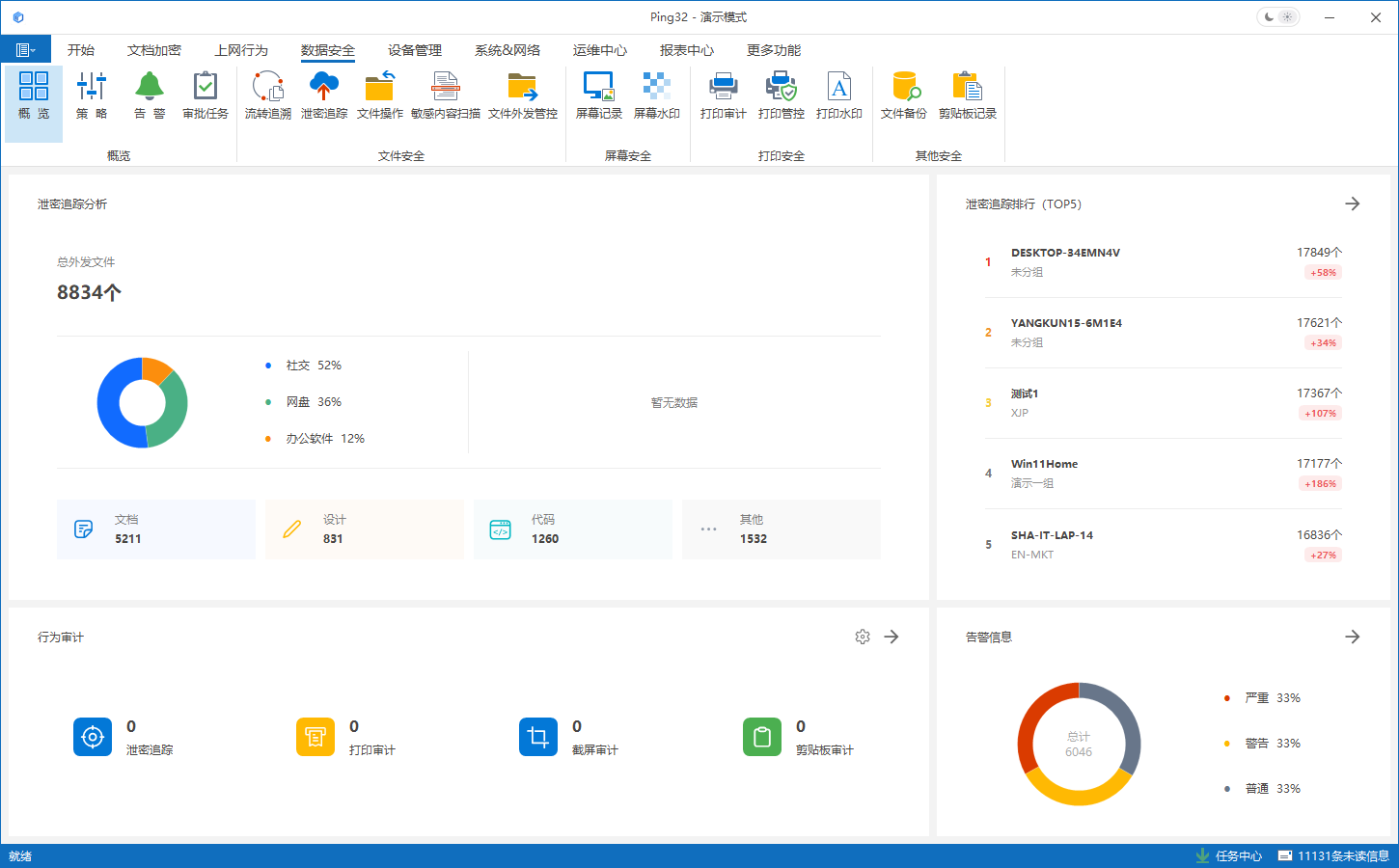

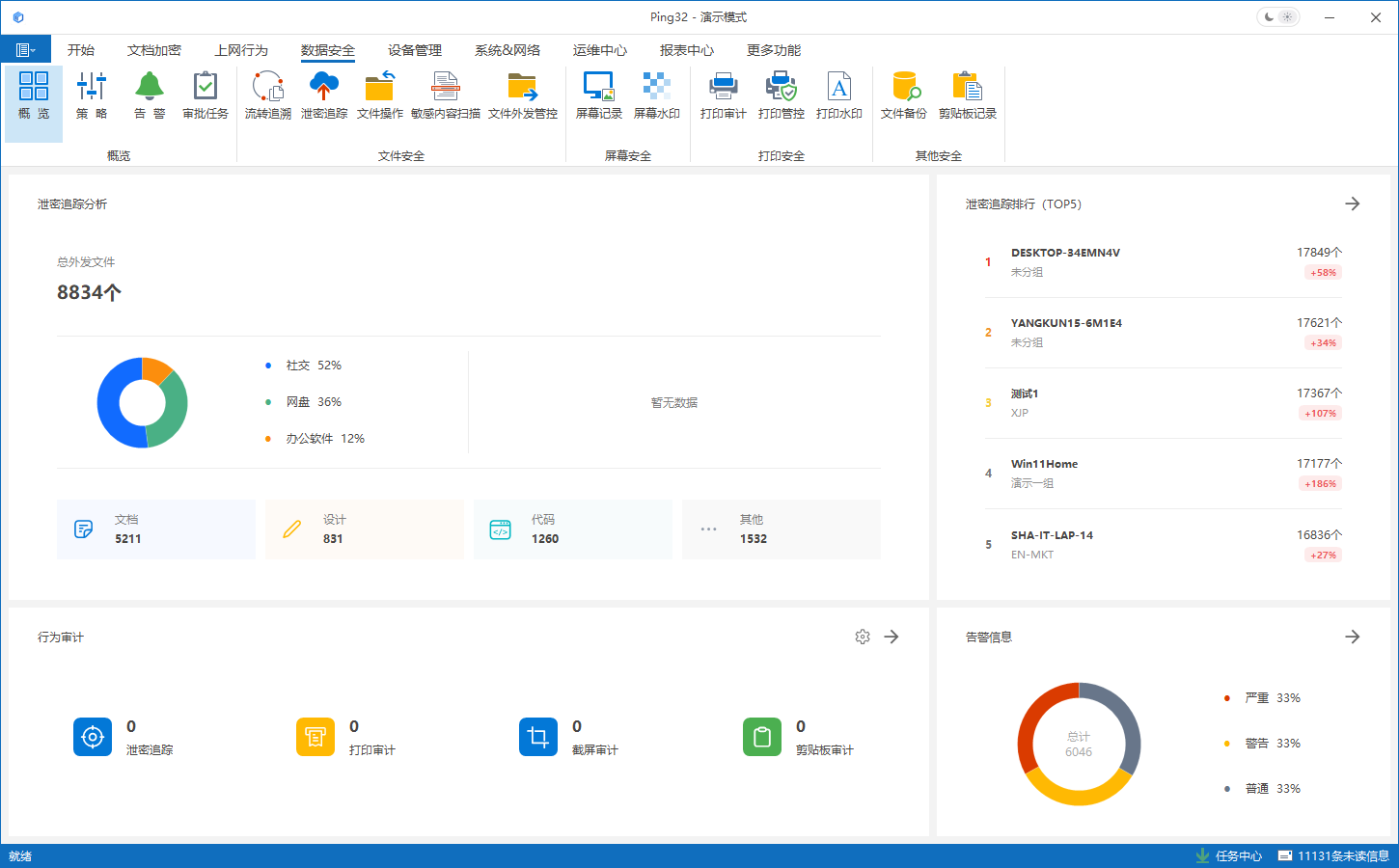

Ping32 数据泄漏防护体系

Ping32 终端安全管理平台通过深度集成事中控制引擎,将管控逻辑前置于文件外发的执行阶段。其核心逻辑在于:在不改变用户操作习惯的前提下,实现对“外发动作”的实时解析、风险评估与策略执行,让安全能力真正落在业务发生的那一秒,而不是事后复盘时才“知道发生了什么”。

全路径覆盖:构建无死角的终端感知网络

要做好终端外发治理,第一步不是“上来就拦”,而是先做到“看得见、分得清、管得住”。Ping32 从终端侧出发,将外发链路按真实业务路径拆解并纳入统一治理视图,覆盖常见高发外发场景,包括但不限于:

-

Web 上传外发:浏览器上传到第三方网站、在线表单、协作平台、工单系统、网盘/云盘等场景的解析与治理。

-

邮件外发:附件外发、收件人域名策略、敏感内容触发审批/阻断等。

-

移动存储介质:USB 拷贝、导出、批量复制、跨网摆渡等高风险物理外发行为。

-

打印与截屏等“模拟输出”:对打印任务、打印内容关联、截屏行为与传播链进行审计与策略干预。

-

跨应用流转:复制粘贴、拖拽、文件另存为、压缩打包、格式转换等“规避式外发”动作的联动管控。

-

离线与弱网场景:终端不在线时策略仍可执行,待联网后自动回传日志,保证治理连续性。

通过对外发行为的全路径覆盖,企业可以在一个统一平台上完成:外发可视化、风险分级、策略联动、审计追溯,将“点状管控”升级为“链路治理”。

智能内容感知(DCI)

仅能“看见行为”还不够。真正有效的治理,必须进一步回答一个核心问题:这次外发的文件到底有多敏感、值不值得拦、应该怎么处理才最不影响业务?

为此,Ping32 引入敏感内容识别(Data Content Identification, DCI)引擎,使事中控制具备了“理解”数据的能力。通过预设的关键字库、正则表达式、文件指纹、元数据属性以及内容结构特征等能力,系统能够对待外发文件进行敏感权重判定与分级标注。

基于 DCI 的判断结果,Ping32 可触发差异化的响应机制,实现“按价值处置、按场景落地”:

-

静默审计(Audit):针对低风险行为进行无感记录,确保业务连续性。

-

实时告警(Alert):发现疑似违规行为时立即触发管理员预警,实现风险前置。

-

强制阻断(Block):针对高价值核心资产的违规外发实施毫秒级阻断,确保数据不出域。

-

柔性审批(Approval):将安全决策权交还业务端,通过在线审批流实现安全与效率的平衡。

这意味着策略不再依赖粗暴的“拦/放”二选一,而是可以依据内容敏感等级与业务情境,输出更合理的处置路径:同一个通道的外发行为,也可以因为文件价值不同而采取不同策略。

渐进式治理:实现 DLP 体系的可持续运行

终端外发治理如果“一刀切”,很容易在组织内引发抵触与绕行。Ping32 更强调可持续的渐进式落地方法,让企业能够从可见到可控,再到可优化,逐步建立稳定运行的 DLP 体系:

第一阶段:先可视化,再规范化

以审计为起点,梳理企业真实外发路径、部门差异与高风险人群,建立外发基线画像,为后续策略提供依据。

第二阶段:分级分场景施策,减少误伤

引入 DCI 内容分级与业务场景策略,将管控从“通道维度”升级为“内容 + 行为 + 场景”的组合决策,降低误报与对业务的干扰。

第三阶段:从阻断到协同,形成闭环

通过告警联动、审批协作、例外管理与追溯取证机制,把“单次拦截”升级为“持续治理闭环”,让安全成为流程的一部分,而非额外负担。

第四阶段:持续运营与策略迭代

结合审计数据与风险事件,持续优化规则与敏感模型,逐步实现从“依赖人工经验”到“数据驱动治理”的升级。

让安全成为业务流转的“确定性”保障

在复杂多变且高度分散的终端环境下,事中控制已成为数据防泄露体系中最具实战价值、也是最贴近真实业务场景的关键环节。Ping32 通过在终端侧构建覆盖文件外发全路径的持续感知能力,并结合智能内容识别与动态响应机制,使企业能够在数据流转过程中实时识别风险、区分敏感程度,并根据策略采取相应处置动作,从而将数据安全要求自然嵌入到每一次文件外发行为之中。

这一过程并不仅仅是单点技术能力的提升,更是数据治理模式的系统性升级:企业不再依赖事后追溯或人工约束,而是在业务运行过程中形成可执行、可验证、可持续的管理机制。在确保数据使用效率的同时,为合规审计、风险控制与长期数字化运营提供稳定基础,使安全逐步成为支撑业务发展的内在能力,而非额外负担。

FAQ(常见问题)

Q1:Ping32 的事中控制与传统防火墙有何区别?

A:防火墙侧重于网络边界的流量过滤,而 Ping32 作用于终端侧,能够识别外发动作与文件内容,并结合用户、应用与场景做精细化决策,实现更贴近业务的管控与止损。

Q2:HTTPS 加密网页的上传行为能否被有效识别?

A:可以。Ping32 可通过浏览器侧能力或协议解析机制,对常见 Web 上传行为进行解析与审计,并基于策略执行告警、审批或阻断。

Q3:离线状态下,终端的外发管控策略是否依然生效?

A:生效。Ping32 客户端具备本地策略引擎,即使终端离线也可按规则执行阻断、审计等操作,联网后自动同步日志,确保治理连续性。

Q4:内容识别(DCI)是否会消耗大量的终端计算资源?

A:不会。Ping32 采用优化的触发式扫描与增量识别机制,通常仅在外发动作发生时进行瞬时判定,对终端性能影响可控。

Q5:如何防止员工通过修改文件后缀名来规避管控?

A:Ping32 支持基于文件特征的识别能力,可穿透后缀名伪装,判定文件真实类型,并结合内容识别与策略联动实现有效防绕行。

在线咨询

在线咨询

400-098-7607

400-098-7607 在线咨询

在线咨询 申请试用

申请试用

关于安在

关于安在

新闻动态

新闻动态

品牌标志

品牌标志

联系我们

联系我们

工作机会

工作机会

12 min

12 min