IT互联网行业跨网文件交换解决方案

一、行业背景

在典型的 IT / 互联网企业内部,单一「办公网」已经难以承载全部业务需求。为了兼顾安全性与稳定性,企业通常会拆分出多个相对独立的网络环境,例如:

- 内容生产网:负责视频剪辑、图文制作、活动素材整理等;

- 内容审核网:承载人工审核、智能审核、风险策略规则库;

- 算法研发网:用于模型训练、特征工程、策略迭代与评估;

- 办公网:用于日常协作、项目管理、合规运营与对外沟通。

从安全视角看,这种多安全域架构是合理的:敏感算法不暴露在办公网,审核样本集中可控,生产环境避免被办公终端直接访问。但从数据流动与协作视角看,问题随之而来:业务流程是连续的,网络边界却是割裂的。

以内容平台为例,以下链路在日常运行中不断出现:

- 内容生产网向审核网提交未发布素材;

- 审核网向算法研发网提供带标签的违规样本;

- 算法研发网向办公网输出模型评估报告、策略说明;

- 审核网向办公网导出取证材料和合规报备文件。

这些文件往往具有几个共同特征:

- 高敏感度:涉及用户隐私、违规内容、算法结构与策略细节;

- 高体量:视频、样本集和模型文件体积大,单次传输压力高;

- 高耦合度:与业务流程、风控策略、合规要求强相关。

如果仍然依赖 FTP、双网卡主机、U 盘、临时共享目录等方式进行跨网文件交换,常见的问题包括:

- 内容是否敏感、是否允许跨网,系统无感知,决定全靠人;

- 审批流程与传输行为相互割裂,文件传了,但审批记录散落在邮件、IM 或纸质表单中;

- 文件一旦跨网,后续复制、转发、下载、外带等行为难以追踪;

- 大文件传输容易中断,反复重传消耗大量人力和时间。

在监管要求趋严、内部安全建设不断提升的背景下,这类「人为兜底式」的跨网流转方式越来越难以解释和维持,也很难在审计场景中给出可被认可的证据链。

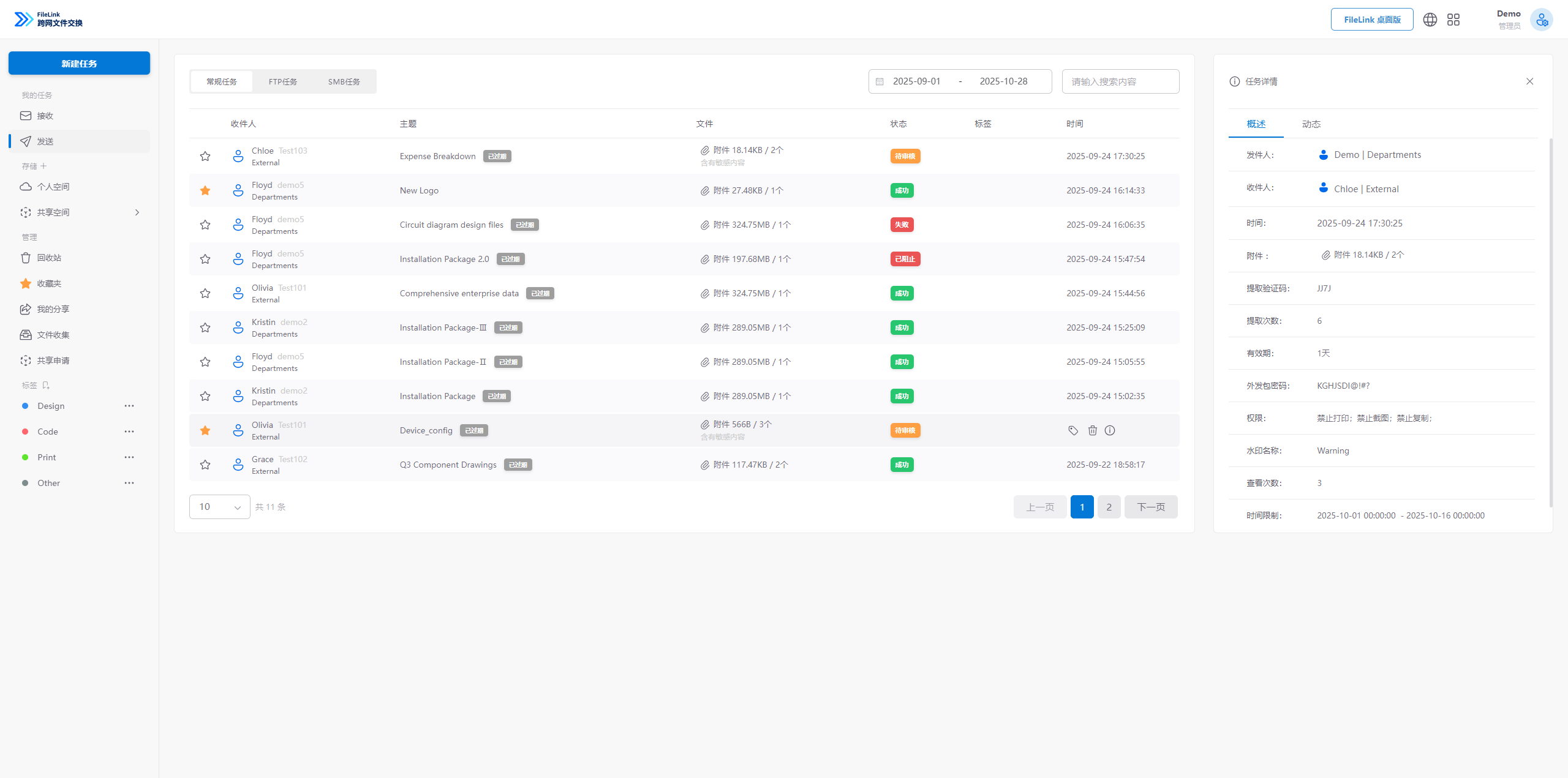

二、解决方案:基于 FileLink 的跨网文件交换体系

从架构角度看,跨网文件交换并不只是「在两个网络之间开一个口子」,而是需要在网络边界引入一层 文件级安全控制平面:所有穿越边界的文件,都要经过统一的检测、审批、传输与访问控制。FileLink 针对的正是这一层能力建设。

可以把它理解为:在内容生产网、审核网、算法研发网、办公网之间,构建一个受控的文件中转与协作平台,对文件进行全生命周期管理。

1. 流程视角:让文件携带审批与上下文信息

FileLink 首先解决的是「审批与文件割裂」的问题。跨网不再只是一个传输动作,而是一个带状态的业务过程:

- 业务侧用户在源网络中,通过浏览器或客户端将文件上传到 FileLink,填写用途说明、目标网络、接收方等元数据;

- 系统根据文件类型、来源网络、目标网络及业务标签,自动匹配预定义审批流程(例如:普通素材与违规样本走不同流程);

- 审批信息与文件实体绑定存储,只有在审批通过后,系统才会自动触发跨网传输。

这样,当一个文件从内容生产网进入审核网,或从审核网进入算法网时,不仅文件本身在移动,其“为何可以移动、由谁授权、在什么前提下移动”也一并被记录下来。

2. 内容视角:在跨网前识别风险与敏感度

对于 IT / 互联网企业来说,文件本身的内容比文件名更重要。FileLink 在跨网传输前,对文件进行多维度内容检测,包括但不限于:

- 基于关键词与正则表达式识别用户隐私字段(如手机号、身份证号);

- 使用 OCR 对截图、扫描件等图片内容进行文字识别;

- 对压缩包进行穿透扫描,而不是仅以文件名判断;

- 结合规则库识别含有标签数据、策略规则、算法参数的文档。

检测结果不会简单地「是否通过」这么粗糙,而是可以映射到内部的数据分类分级规则上。比如:

- 标记为「一般业务数据」的文件可以在普通审批通过后跨网;

- 标记为「高敏内容」或「算法敏感数据」的文件必须走多级审批,甚至限制仅在特定网络之间流转,禁止导出到办公网。

这样,在技术路径中插入了一个「基于内容的安全判断」环节,避免完全依赖人工经验或主观判断。

3. 传输视角:应对大文件与不稳定链路

在内容平台场景下,视频文件、样本集和模型文件动辄数 GB 甚至 TB,用传统 FTP 或 SCP 进行跨网传输,很容易遇到中断、重传、文件损坏问题。

FileLink 在传输链路上通常采用以下策略:

- 将文件切分为多个加密分片,每个分片具备完整校验信息;

- 使用适配内网环境的高性能传输协议,减少延迟和重试开销;

- 支持断点续传和错误重传,只需要重新发送失败分片,无需从头开始。

在安全性层面,所有分片在传输过程中都处于加密状态,即便中间环节被监听或截取,也无法直接还原出可用文件。

4. 使用与访问视角:跨网之后仍保持控制

跨网传输完成并不意味着安全问题结束。对于算法报告、违规样本、合规报备材料等类别文件,还需要控制其在目标网络中的使用方式。

FileLink 在目标网络侧通过专用客户端或内嵌查看器,对文件的访问行为进行限制,例如:

- 限定访问时效(例如仅在 72 小时内可用);

- 限制打开次数,避免文件被广泛传播;

- 禁止打印、复制、另存为等操作,视情况禁止截屏;

- 在文件展示界面叠加身份水印,记录访问人、访问时间等信息。

访问行为会统一回流并落地到 FileLink 的审计模块,用于后续分析和审计。这样可以实现一种效果:文件可以跨网流通,但不会在目标网络中失控扩散。

三、方案收益:从“能用”到“可证明、可复盘”

从技术实现上看,FileLink 并没有引入高深的算法或复杂协议,而是将现有安全建设中分散的需求,整合进一套更完整的控制链路中。下面这张对比表,可以概括传统跨网方式与引入 FileLink 之后的差异:

| 维度 | 传统跨网方式 | 基于 FileLink 的方案 |

|---|---|---|

| 审批与流程 | 审批与传输脱节,记录散落在邮件、IM 或纸质流转中 | 审批与文件绑定,流程链路与状态统一可视 |

| 内容识别能力 | 系统不识别文件内容,是否可跨网完全依赖人工判断 | 自动识别隐私字段、违规内容、策略数据等敏感要素 |

| 传输稳定性 | 大文件传输易中断,需要人工反复尝试与摆渡 | 分片加密、断点续传,链路不稳定时自动恢复 |

| 跨网后的控制 | 文件跨网后无法有效限制复制、外带或二次传播 | 访问时效、次数、权限全可控,并支持动态水印与行为审计 |

| 审计与取证 | 日志零散、链路不完整,难以提供可验证的证据链 | 跨网、审批、访问记录统一留痕,可结构化导出 |

在此基础上,FileLink 带来的具体收益可以从业务协作、安全控制、合规与审计、运维与架构四个方面来理解。

1. 业务协作维度:跨部门、跨网络的协作成本降低

有了统一的跨网平台,内容生产、审核、算法、合规与运维团队可以围绕同一套界面和流程协作,而不再依赖“给我拷一份到另一个网”“帮我摆渡一下样本”这种口头驱动的人肉操作。业务侧可以清晰看到文件当前状态:是否在审批、是否已经跨网、目标侧是否已下载或查看。对频繁进行样本交换和版本交付的团队来说,这种透明度有助于缩短沟通链路,减少等待和重复确认。

2. 安全控制维度:减少“不可预期”的风险点

由于所有跨网行为都要经过内容检测和审批,系统至少可以过滤掉一部分本不应该跨网的文件,例如包含大量用户隐私字段、敏感算法信息或明显违规素材的压缩包。审批链条与文件绑定,使得“谁做出允许的决定”在技术上可查,而不只是体现在某封邮件或聊天记录中。

在目标网络中引入访问控制和水印机制,可以显著降低文件二次泄漏的概率。即便发生了异常访问或不当传播,也可以通过访问日志和水印信息快速定位责任人(或责任账号),这对于内部风险管理具有重要意义。

3. 合规与审计维度:提供完整、结构化的证据链

对于需要应对外部审计或监管抽查的互联网企业而言,单纯口头说明“我们有跨网管理制度”远远不够,更关键的是能否拿出可验证的记录。通过 FileLink,企业可以输出结构化数据,例如:

- 某一时间段所有跨网操作的列表;

- 某一类数据(如审核样本)的流转路径和审批记录;

- 某个敏感项目相关文件在不同网络间的交换历史。

这些数据可以被用于内部审计、合规报告生成,或者在出现安全事件时用于溯源和责任划分。从这个角度看,FileLink 不仅是一个传输系统,也是一个围绕跨网场景的“审计数据生产系统”。

4. 运维与架构维度:从“人工兜底”转向“策略驱动”

传统依赖运维人员人工摆渡文件的方式,本质上将大量安全责任压在极少数人身上,而缺少系统性约束。随着 FileLink 引入跨网流程,运维更多扮演的是策略维护者和平台运营者角色:定义哪些网络之间允许哪些类型文件流转,审批人如何分配,异常告警如何处理等。这既减轻了重复性操作负担,又有利于将跨网安全纳入整体架构设计中,而不是事后被动补丁。

对于 IT / 互联网企业,尤其是以内容生产、审核与算法研发为核心的业务形态而言,多安全域架构已经成为常态,跨网文件交换也从偶发行为演变成日常基础动作。区别只在于,这些动作是通过散落的人工流程完成,还是在一套可被验证、可被审计的体系内完成。

跨网文件交换不再只是运维层面的传输问题,而是互联网企业安全架构中的一部分基础设施。通过在网络边界引入文件级安全控制平面,可以让这块设施更可控、更透明,也更容易被证明。

在线咨询

在线咨询 400-098-7607

400-098-7607 在线咨询

在线咨询 申请试用

申请试用

关于安在

关于安在

新闻动态

新闻动态

品牌标志

品牌标志

联系我们

联系我们

工作机会

工作机会