返回文章列表

返回文章列表例会现场,用手机拍了几张大屏的方案截图;

内部培训的 PPT 截图,被转发到外部社交平台;

打印出来的图纸、合同,被拍照转发给竞争对手。

问题不在于技术多复杂,而在于这些行为都太“日常”了。你很难在制度上把“拍照”“截图”“打印”全部禁止,也很难做到 100% 现场盯防。

所以很多企业开始重新审视一个看上去很“小”的能力——水印。

但这里说的,不是给文档加一个 Logo,而是通过“水印 + 策略”,在拍照、截屏、打印这些看似普通的动作背后,增加一层约束与可追溯性。

下面,我们就从实际场景出发,聊聊水印到底能帮我们做什么,以及像 Ping32 这样的终端安全平台,是怎样把“小水印”做成一个有用的安全工具的。

三种越来越常见、却难以防住的泄密场景

场景一:会议室里的手机

很多企业的高层例会、项目评审会上,屏幕上会出现:

- 未来一年的价格策略;

- 还没公开的新品方案;

- 重要客户的名单和成交情况。

参会人员只要拿起手机,几秒钟就能完成拍照、发送、转发。

即便会后做了保密宣导,真出问题时,也很难追溯“这张图到底是哪一场会议的、谁拍的、谁传出来的”。

场景二:截图比下载更容易

内部 IM 工具、知识库、企业网盘里,堆着大量文档和数据。

即使你对“下载”“导出”做了严格控制,很多人仍然可以:

- 直接在屏幕上打开内容,然后截屏保存;

- 把截到的图发到外部群、朋友圈;

- 再由别人二次转发、扩散。

从技术角度讲,单纯“禁止截屏”并不现实:

- 会影响大量正常工作;

- 也挡不住“拿手机对着屏幕拍照”。

场景三:打印出来,就变成“匿名文件”

还有一种更隐蔽的方式:打印。

- 图纸、投标文件、合同,很多人还是习惯打成纸质版带在手上;

- 一旦被复印、拍照、丢失,很难判断“这究竟是从哪家公司、哪台打印机、哪位员工手上流出去的”。

纸张一旦离开办公环境,就成了完全匿名的载体。

哪怕你知道“这份文件最终出现在了竞争对手手里”,中间链路也几乎不可恢复。

水印的本质:让每一张“画面”都不再匿名

提到水印,很多人的第一反应是:“就是在页面底下打印个‘公司名称 + 机密’吧?”实际上,对安全来说,水印的价值不在于“好看”,而在于“绑定责任”。

一个有用的水印,通常有三层含义:

提醒:告诉查看人“这是受保护内容”,降低“无意泄密”的概率;

威慑:当屏幕上清晰显示着“张三 / 138****8888 / 某某公司 / 2025/11/19 08:59”的时候,大部分人会更慎重地对待拍照和转发;

追溯:一旦截屏或拍照流出,从图上的水印信息就能定位到具体的 人、时间、终端、系统,给后续调查提供线索。

简单说,就是把原本“匿名”的画面,变成“实名”的画面。Ping32 在设计水印功能时,就是围绕这个思路展开的。

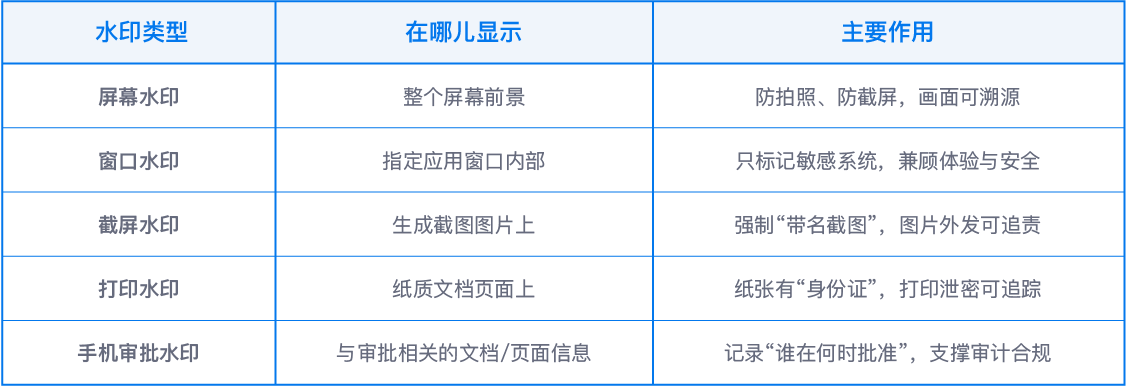

屏幕水印:对拍照和截图加一层“心理成本”

1. 屏幕水印长什么样?

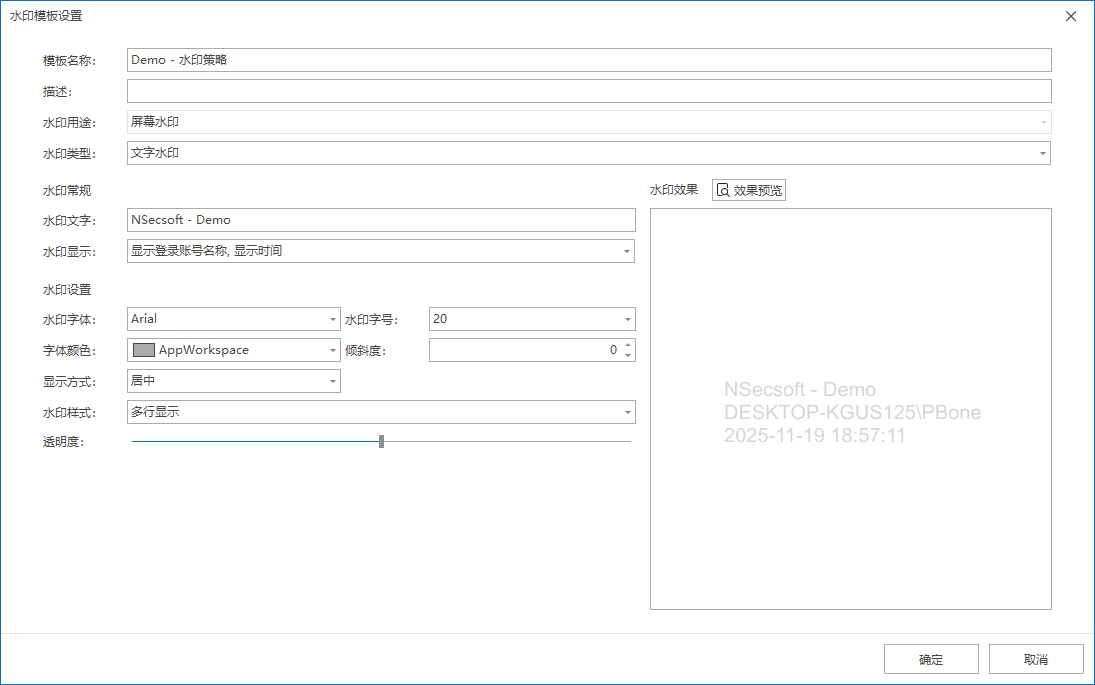

以 Ping32 为例,屏幕水印不是一块固定 Logo,而是可以动态组合的信息,例如:

- 当前登录账号;

- 所属部门、公司名称;

- 机器名、IP\MAC地址;

- 时间戳等。

安全管理员可以按策略配置:

- 只在特定系统/应用里显示(比如 ERP、财务系统、设计软件);

- 或者在屏幕上始终显示水印信息;

以斜纹、平铺、中心标识等不同样式呈现,既不遮挡内容,又不至于完全“透明”。

2. 对“截屏”做什么?

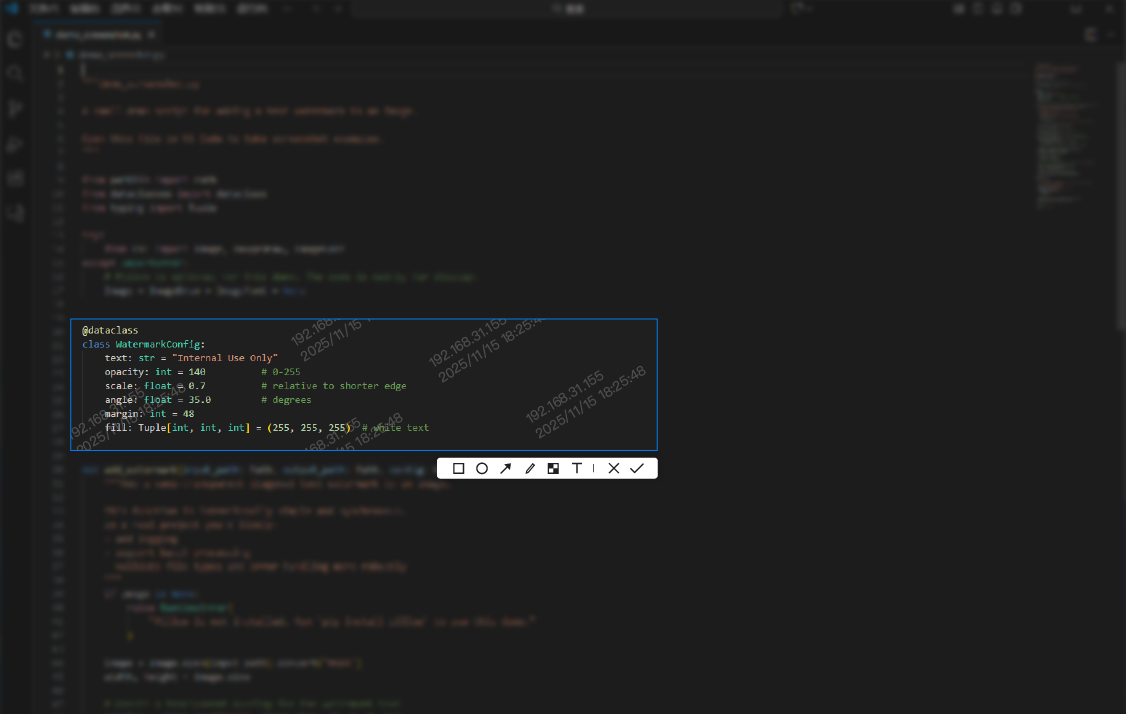

在 Ping32 中,截屏水印是独立能力。平时屏幕保持干净,一旦触发截屏(无论系统自带还是第三方工具),Ping32 只在截取的画面上叠加包含身份信息的水印,使保存或外发的图片天然具备可追溯性。

在此基础上,像 Ping32 这类终端安全产品,还会:

- 对常见截屏工具行为做识别与管控(例如对敏感系统禁止截屏、或仅允许带水印截屏等);

- 对截屏行为落日志:谁在什么时间、在哪台机器截了什么内容。

这样,一张泄露出去的截图,不再是“某个不知名员工的某次操作”,而是能明确挂到某个人、某个终端上。

3. 对“拍照”能做什么?

手机拍照本身是无法在终端上直接阻止的,但水印仍然能发挥作用:

- 拍出来的画面里,清晰写着“张三 / 某部门 / 某公司 / 时间”;

- 即便照片在外网传播,只要画面还算清晰,就能通过水印反向推到源头。

很多企业的实践经验是:当员工知道“拍照也会带着自己的身份信息”,出于本能就会谨慎很多。这就是“技术 + 心理”的组合效果。

打印水印:让纸质文件也有“身份证”

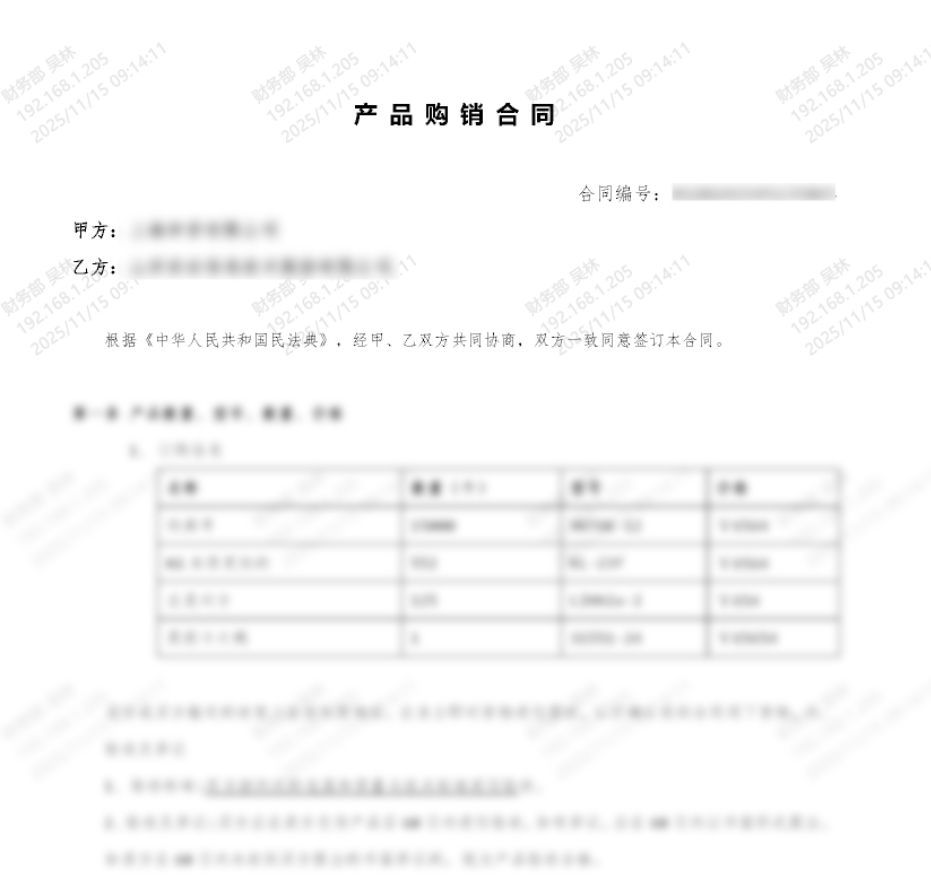

屏幕上的水印解决的是“画面匿名”的问题,打印水印则是为了给纸张发一张“身份证”。

1. 打印通道怎么加水印?

以 Ping32 的打印控制为例,整体思路是:

- 在终端侧接管打印任务,在送到打印机之前,先对内容进行处理;

- 对符合条件的打印任务(如涉密文档、特定系统打印、某些用户组打印),自动叠加水印内容;

- 水印同样可以包含:用户名、部门、时间、打印机编号等信息。

对员工来说,是“正常按打印键”;对安全系统来说,则是“先印上水印,再交给打印机”。

2. 纸质水印有什么用?

纸质水印可以做到几件事情:

- 抑制随意复印、外带

- 发生泄露时,能追到哪台打印机、哪个人

- 形成一条可被审计的链路

结合系统日志和水印信息,可以还原“文档 → 打印 → 流出”的时间线。很多企业的经验是:只要启用了打印水印,打印量、复印量、乱丢纸张的情况都会明显下降。

从“先加水印”开始,逐步提升数据安全

对很多还没有大规模部署 DLP、文档加密的企业来说,水印其实是一个非常适合作为起点的能力:

- 不直接干预业务流程,员工几乎不需要改变习惯;

- 实施成本相对较低,策略清晰易懂;

- 能在短时间内显著提高“可追责性”,对内部行为形成一定约束。

一个比较务实的落地路径,可以是:

第一步:先在高风险场景启用水印

比如:核心业务系统、财务系统、研发设计软件、领导例会使用的大屏终端等;

先从屏幕水印做起,尽量做到“可见但不干扰”。

第二步:配合简单的审计机制

对截屏、打印等行为做基础记录和定期抽查;

出现明显异常(短时间大量截屏、连续打印敏感文档)时做重点关注。

第三步:再考虑与加密、DLP 等能力联动

例如:涉密文档默认加密 + 必须带水印打印;

对外发前的屏幕操作、打印动作重点管控。

在这个过程中,Ping32 这类终端安全平台,能提供的是统一的策略入口和执行点:

屏幕水印、打印水印、截屏控制、审计记录都在同一套终端 Agent 和策略中心里完成;方便后续与文档加密、内容识别(DLP)、设备管理等能力整合。

基于 Ping32 的终端安全架构,后续可以在已部署的水印能力之上,平滑扩展到文档透明加密、内容识别(DLP)、设备与外设管控等功能,无需更换客户端或推倒重来,从点状能力逐步演进为完整的数据安全体系。

在线咨询

在线咨询 400-098-7607

400-098-7607 在线咨询

在线咨询 申请试用

申请试用

关于安在

关于安在

新闻动态

新闻动态

品牌标志

品牌标志

联系我们

联系我们

工作机会

工作机会

30 min

30 min